Ce rapport est le compte-rendu d'une courte étude bibliographique que

j'ai effectuée avec Côme Demoustier à propos de l'Internet of Things.

L'Internet of Things (IoT) ou Internet des Objets vise à créer de

nouveaux réseaux de réseaux non pas dédiés aux ordinateurs

clients/serveurs ou Smartphones, mais à tout élément de nos différents

environnements. Les premiers objets visés ont été les éléments des

chaînes logistiques dans les milieux professionnels pour optimiser la

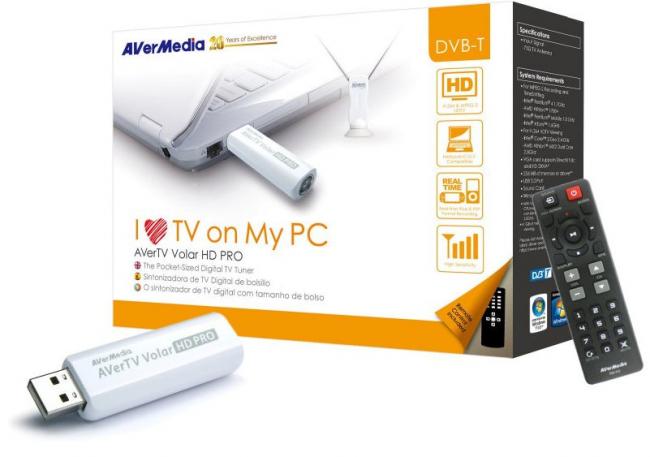

production. Nous voyons, aujourd'hui, l'introduction de tels objets

connectés dans les milieux domestiques, au travers des appareils grand

public, ainsi que l'avènement de la domotique pour gérer nos maisons et

appartements. La mise en réseau de ces objets peut donc se faire à

travers de nouvelles architectures dédiées, ou bien participer à

l'évolution de l'Internet en prolongeant le réseau classique. Dans tous

les cas, l'introduction de ces nouveaux objets dans le cyberespace

conduit à la mise en place de nouveaux protocoles pour qu'ils puissent

communiquer entre eux et avec le reste du réseau. D'autres technologies

déjà existantes et qui font aujourd'hui leur preuve par leur

omniprésence dans nos milieux, vont aussi être particulièrement adaptées

à la vulgarisation de l'Internet des Objets.

Le premier concept de l’IoT est l’identification des objets. Elle permet

en effet de faire le lien entre l’objet physique et l’objet virtuel

présent sur le réseau. Le deuxième concept clé est l’importance des

réseaux, c'est‐à-dire les différents moyens de communication entre les

objets. Enfin, la dernière notion importante de l’IoT est le traitement

qui sera effectué sur les objets et les données.

Voir les commentaires .

Lire la suite